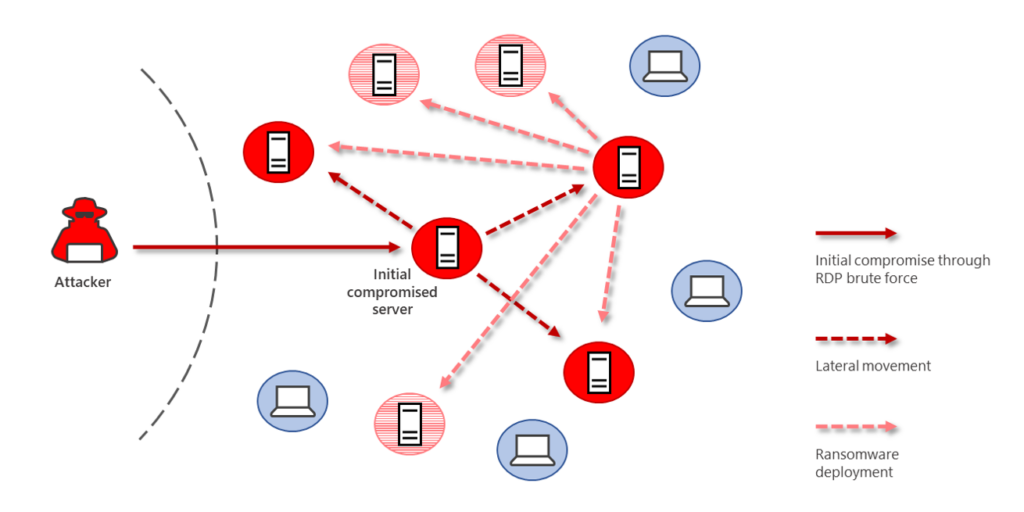

ໃນໂລກຂອງ cybersecurity, ການເຄື່ອນໄຫວດ້ານຂ້າງແມ່ນເຕັກນິກທີ່ໃຊ້ໂດຍແຮກເກີເພື່ອເຄື່ອນຍ້າຍໄປທົ່ວເຄືອຂ່າຍເພື່ອເຂົ້າເຖິງລະບົບແລະຂໍ້ມູນຫຼາຍຂຶ້ນ. ນີ້ສາມາດເຮັດໄດ້ໃນຫຼາຍວິທີ, ເຊັ່ນ: ການໃຊ້ malware ເພື່ອຂຸດຄົ້ນຊ່ອງໂຫວ່ຫຼືໃຊ້ເຕັກນິກວິສະວະກໍາສັງຄົມເພື່ອໃຫ້ໄດ້ຮັບຂໍ້ມູນປະຈໍາຕົວຂອງຜູ້ໃຊ້.

ໃນບົດຂຽນ blog ນີ້, ພວກເຮົາຈະປຶກສາຫາລືກ່ຽວກັບການເຄື່ອນໄຫວຂ້າງຄຽງໃນລາຍລະອຽດເພີ່ມເຕີມແລະໃຫ້ຄໍາແນະນໍາກ່ຽວກັບວິທີທີ່ທ່ານສາມາດເຮັດໄດ້ ປົກປ້ອງທຸລະກິດຂອງທ່ານ ຈາກການໂຈມຕີເຫຼົ່ານີ້.

ການເຄື່ອນໄຫວທາງຂ້າງແມ່ນເຕັກນິກທີ່ຖືກໃຊ້ໂດຍແຮກເກີເປັນເວລາຫຼາຍປີ. ໃນໄລຍະຜ່ານມາ, ການເຄື່ອນໄຫວຂ້າງຄຽງມັກຈະເຮັດດ້ວຍຕົນເອງ, ຊຶ່ງຫມາຍຄວາມວ່າມັນໃຊ້ເວລາຫຼາຍແລະຕ້ອງການຄວາມຮູ້ຫຼາຍກ່ຽວກັບເຄືອຂ່າຍແລະລະບົບ. ຢ່າງໃດກໍຕາມ, ດ້ວຍການເພີ່ມຂຶ້ນຂອງເຄື່ອງມືອັດຕະໂນມັດ, ການເຄື່ອນໄຫວຂ້າງຄຽງໄດ້ກາຍເປັນຫຼາຍງ່າຍຂຶ້ນແລະໄວທີ່ຈະເຮັດ. ນີ້ເຮັດໃຫ້ມັນເປັນເຕັກນິກທີ່ນິຍົມໃນບັນດາມື້ນີ້ ຄະດີອາຍາທາງອິນເຕີເນັດ.

ມີຫຼາຍເຫດຜົນວ່າເປັນຫຍັງການເຄື່ອນໄຫວຂ້າງຄຽງຈຶ່ງເປັນທີ່ດຶງດູດໃຈຂອງແຮກເກີ. ກ່ອນອື່ນ ໝົດ, ມັນອະນຸຍາດໃຫ້ພວກເຂົາເຂົ້າເຖິງລະບົບແລະຂໍ້ມູນຫຼາຍຂຶ້ນພາຍໃນເຄືອຂ່າຍ. ອັນທີສອງ, ການເຄື່ອນໄຫວດ້ານຂ້າງສາມາດຊ່ວຍໃຫ້ເຂົາເຈົ້າຫຼີກເວັ້ນການກວດພົບໂດຍເຄື່ອງມືຄວາມປອດໄພ, ຍ້ອນວ່າພວກເຂົາສາມາດເຄື່ອນທີ່ໂດຍບໍ່ໄດ້ກວດພົບ. ແລະສຸດທ້າຍ, ການເຄື່ອນໄຫວດ້ານຂ້າງເຮັດໃຫ້ແຮກເກີສາມາດ pivot ກັບລະບົບອື່ນໆ, ເຊິ່ງສາມາດຖືກນໍາໃຊ້ເພື່ອເປີດຕົວການໂຈມຕີຕື່ມອີກ.

ດັ່ງນັ້ນວິທີທີ່ທ່ານສາມາດປົກປ້ອງທຸລະກິດຂອງທ່ານຈາກການໂຈມຕີການເຄື່ອນໄຫວຂ້າງຄຽງ?

ນີ້ແມ່ນ ຄຳ ແນະ ນຳ ບາງຢ່າງ:

- ໃຊ້ວິທີການພິສູດຢືນຢັນທີ່ເຂັ້ມແຂງ, ເຊັ່ນ: ການພິສູດຢືນຢັນສອງປັດໃຈ, ສໍາລັບຜູ້ໃຊ້ທັງຫມົດ.

- ຮັບປະກັນວ່າລະບົບ ແລະອຸປະກອນທັງໝົດແມ່ນທັນສະໃໝດ້ວຍຊຸດຄວາມປອດໄພຫຼ້າສຸດ.

- ປະຕິບັດແບບຈໍາລອງສິດທິພິເສດຫນ້ອຍ, ເພື່ອໃຫ້ຜູ້ໃຊ້ສາມາດເຂົ້າເຖິງຂໍ້ມູນແລະລະບົບທີ່ພວກເຂົາຕ້ອງການເທົ່ານັ້ນ.

- ໃຊ້ເຄື່ອງມືກວດຫາການບຸກລຸກ ແລະ ປ້ອງກັນການບຸກລຸກເພື່ອຕິດຕາມການເຄື່ອນໄຫວເຄືອຂ່າຍສຳລັບພຶດຕິກຳທີ່ໜ້າສົງໄສ.

- ສຶກສາອົບຮົມພະນັກງານກ່ຽວກັບການໂຈມຕີການເຄື່ອນໄຫວຂ້າງຄຽງ ແລະເຕັກນິກວິສະວະກໍາສັງຄົມ, ເພື່ອໃຫ້ພວກເຂົາສາມາດກໍານົດໄພຂົ່ມຂູ່ເຫຼົ່ານີ້.

ໂດຍການປະຕິບັດຕາມຄໍາແນະນໍາເຫຼົ່ານີ້, ທ່ານສາມາດຊ່ວຍປົກປ້ອງທຸລະກິດຂອງທ່ານຈາກການໂຈມຕີການເຄື່ອນໄຫວຂ້າງຄຽງ. ຢ່າງໃດກໍ່ຕາມ, ມັນເປັນສິ່ງສໍາຄັນທີ່ຈະຈື່ຈໍາວ່າບໍ່ມີມາດຕະການຄວາມປອດໄພ 100% ມີປະສິດທິພາບແລະການເຄື່ອນໄຫວຂ້າງຄຽງແມ່ນພຽງແຕ່ຫນຶ່ງໃນຫຼາຍເຕັກນິກທີ່ແຮກເກີສາມາດໃຊ້ເພື່ອເຂົ້າເຖິງລະບົບແລະຂໍ້ມູນ. ດັ່ງນັ້ນ, ມັນຈໍາເປັນຕ້ອງມີຍຸດທະສາດຄວາມປອດໄພທີ່ສົມບູນແບບຢູ່ໃນສະຖານທີ່ທີ່ປະກອບມີການປ້ອງກັນຫຼາຍຊັ້ນ.

ເຈົ້າຄວນເຮັດແນວໃດຖ້າທ່ານຄິດວ່າທ່ານຖືກເປົ້າຫມາຍໂດຍການໂຈມຕີການເຄື່ອນໄຫວຂ້າງຄຽງ?

ຖ້າທ່ານຄິດວ່າທຸລະກິດຂອງທ່ານຕົກເປັນເຫຍື່ອຂອງການໂຈມຕີການເຄື່ອນໄຫວຂ້າງຄຽງ, ທ່ານຄວນຕິດຕໍ່ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດທັນທີ. ພວກເຂົາເຈົ້າຈະສາມາດປະເມີນສະຖານະການແລະແນະນໍາທ່ານກ່ຽວກັບການປະຕິບັດທີ່ດີທີ່ສຸດ.