ການຮັບຮູ້ການຫຼອກລວງ: ມັນເກີດຂຶ້ນແນວໃດ ແລະວິທີປ້ອງກັນມັນ

ເປັນຫຍັງອາຊະຍາກຳຈຶ່ງໃຊ້ການໂຈມຕີຫຼອກລວງ?

ຄວາມສ່ຽງດ້ານຄວາມປອດໄພທີ່ໃຫຍ່ທີ່ສຸດໃນອົງກອນແມ່ນຫຍັງ?

ຜູ້ຄົນ!

ເມື່ອໃດກໍ່ຕາມພວກເຂົາຕ້ອງການທີ່ຈະຕິດເຊື້ອຄອມພິວເຕີຫຼືເຂົ້າເຖິງທີ່ສໍາຄັນ ຂໍ້ມູນຂ່າວສານ ເຊັ່ນ: ເລກບັນຊີ, ລະຫັດຜ່ານ, ຫຼືເລກ PIN, ທັງໝົດທີ່ເຂົາເຈົ້າຕ້ອງເຮັດຄືຖາມ.

Phishing ການໂຈມຕີແມ່ນເປັນເລື່ອງທໍາມະດາເພາະວ່າພວກເຂົາເຈົ້າແມ່ນ:

- ງ່າຍທີ່ຈະເຮັດ – ເດັກນ້ອຍອາຍຸ 6 ປີສາມາດທໍາການໂຈມຕີ phishing ໄດ້.

- ສາມາດຂະຫຍາຍ – ພວກມັນມີຕັ້ງແຕ່ການໂຈມຕີດ້ວຍຫອກ-ຟິດຊິງທີ່ຕີຄົນໜຶ່ງໄປຈົນເຖິງການໂຈມຕີທັງອົງກອນ.

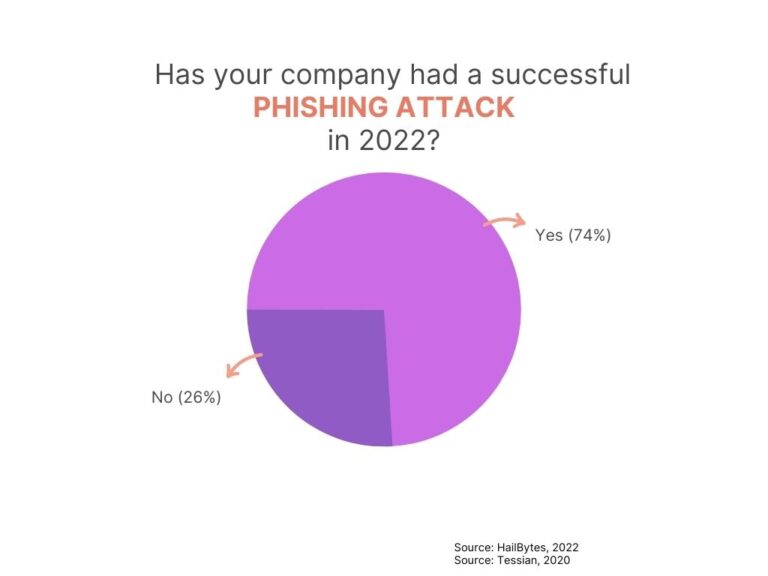

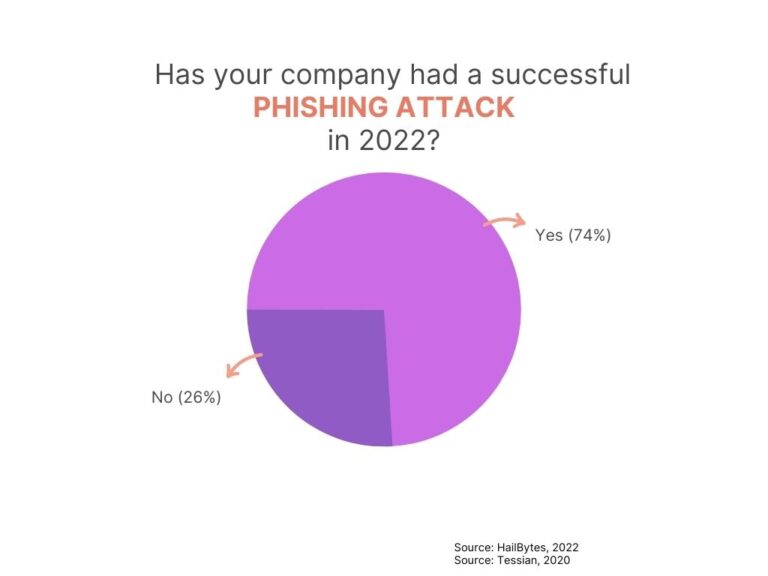

- ມີປະສິດທິຜົນຫຼາຍ - 74% ຂອງອົງກອນ ໄດ້ປະສົບກັບການໂຈມຕີ phishing ສົບຜົນສໍາເລັດ.

- ຂໍ້ມູນປະຈຳຕົວບັນຊີ Gmail – $80

- PIN ບັດເຄຣດິດ - $20

- ຂໍ້ມູນປະຈໍາທະນາຄານອອນໄລນ໌ສໍາລັບບັນຊີກັບ ຢ່າງຫນ້ອຍ $ 100 ໃນພວກເຂົາ - $40

- ບັນຊີທະນາຄານກັບ ຢ່າງຫນ້ອຍ $ 2,000 - $120

ເຈົ້າອາດຈະຄິດວ່າ, "ວ້າວ, ບັນຊີຂອງຂ້ອຍເປັນເງິນໂດລາລຸ່ມສຸດ!"

ແລະນີ້ແມ່ນຄວາມຈິງ.

ມີບັນຊີປະເພດອື່ນໆທີ່ໄປສໍາລັບປ້າຍລາຄາທີ່ສູງຂຶ້ນຫຼາຍເພາະວ່າພວກເຂົາງ່າຍຕໍ່ການຮັກສາການໂອນເງິນທີ່ບໍ່ເປີດເຜີຍຊື່.

ບັນຊີທີ່ຖື crypto ແມ່ນ jackpot ສໍາລັບ phishing scammers.

ອັດຕາໄປສໍາລັບບັນຊີ crypto ແມ່ນ:

- Coinbase - $610

- Blockchain.com – $310

- Binance - $410

ຍັງມີເຫດຜົນອື່ນໆທີ່ບໍ່ແມ່ນທາງດ້ານການເງິນສໍາລັບການໂຈມຕີ phishing.

ການໂຈມຕີ phishing ສາມາດຖືກໃຊ້ໂດຍປະເທດ-ລັດເພື່ອແຮັກເຂົ້າໄປໃນປະເທດອື່ນ ແລະຂຸດຄົ້ນຂໍ້ມູນຂອງເຂົາເຈົ້າ.

ການໂຈມຕີສາມາດເປັນການແກ້ໄຂສ່ວນບຸກຄົນຫຼືແມ່ນແຕ່ເພື່ອທໍາລາຍຊື່ສຽງຂອງບໍລິສັດຫຼືສັດຕູທາງການເມືອງ.

ເຫດຜົນຂອງການໂຈມຕີ phishing ແມ່ນບໍ່ສິ້ນສຸດ…

ການໂຈມຕີ phishing ເລີ່ມຕົ້ນແນວໃດ?

ປົກກະຕິແລ້ວການໂຈມຕີ phishing ເລີ່ມຕົ້ນດ້ວຍການທີ່ອາດຊະຍາກອນອອກມາທັນທີ ແລະສົ່ງຂໍ້ຄວາມຫາທ່ານ.

ເຂົາເຈົ້າອາດຈະໂທຫາເຈົ້າ, ອີເມວ, ຂໍ້ຄວາມທັນທີ, ຫຼື SMS.

ເຂົາເຈົ້າສາມາດອ້າງວ່າເປັນຄົນທີ່ເຮັດວຽກໃຫ້ທະນາຄານ, ບໍລິສັດອື່ນທີ່ເຈົ້າເຮັດທຸລະກິດກັບ, ອົງການຂອງລັດຖະບານ, ຫຼືແມ້ກະທັ້ງການທໍາທ່າວ່າເປັນຄົນໃນອົງກອນຂອງເຈົ້າເອງ.

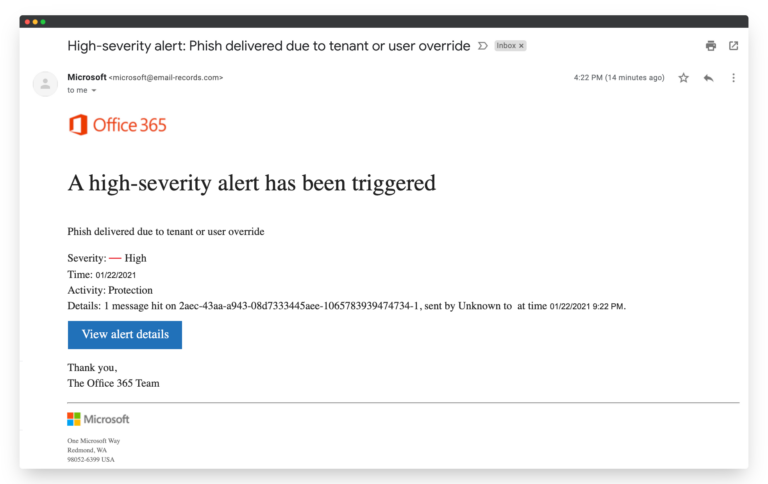

ອີເມວ phishing ອາດຈະຂໍໃຫ້ທ່ານຄລິກໃສ່ການເຊື່ອມຕໍ່ຫຼືດາວໂຫລດແລະດໍາເນີນການໄຟລ໌.

ທ່ານອາດຈະຄິດວ່າມັນເປັນຂໍ້ຄວາມທີ່ຖືກຕ້ອງ, ຄລິກໃສ່ການເຊື່ອມຕໍ່ພາຍໃນຂໍ້ຄວາມຂອງພວກເຂົາ, ແລະເຂົ້າສູ່ລະບົບສິ່ງທີ່ເບິ່ງຄືວ່າເປັນເວັບໄຊທ໌ຈາກອົງການທີ່ທ່ານໄວ້ວາງໃຈ.

ໃນຈຸດນີ້, ການຫລອກລວງ phishing ແມ່ນສໍາເລັດ.

ທ່ານໄດ້ມອບຂໍ້ມູນສ່ວນຕົວຂອງເຈົ້າໃຫ້ຜູ້ໂຈມຕີ.

ວິທີການປ້ອງກັນການໂຈມຕີ phishing

ຍຸດທະສາດຕົ້ນຕໍເພື່ອຫຼີກເວັ້ນການໂຈມຕີ phishing ແມ່ນການຝຶກອົບຮົມພະນັກງານແລະສ້າງຄວາມຮັບຮູ້ຂອງອົງການຈັດຕັ້ງ.

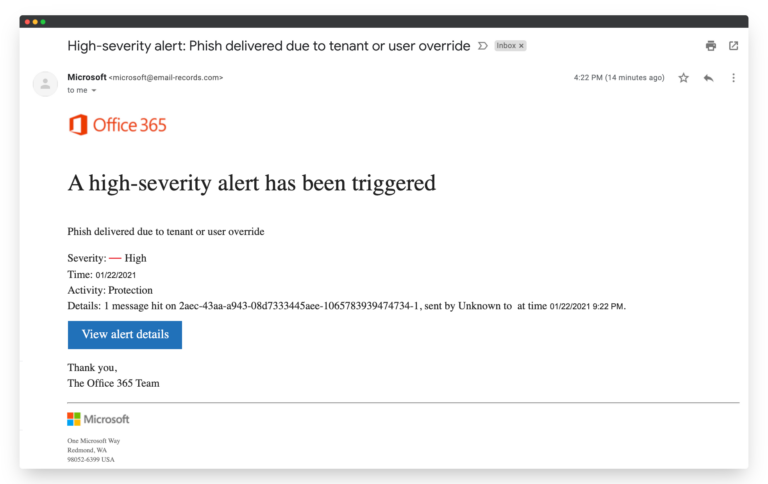

ການໂຈມຕີ phishing ຈໍານວນຫຼາຍເບິ່ງຄືວ່າເປັນອີເມວທີ່ຖືກຕ້ອງແລະສາມາດຜ່ານຕົວກອງ spam ຫຼືຕົວກອງຄວາມປອດໄພທີ່ຄ້າຍຄືກັນ.

ຢູ່ glance ທໍາອິດ, ຂໍ້ຄວາມຫຼືເວັບໄຊທ໌ອາດຈະເບິ່ງຕົວຈິງໂດຍໃຊ້ຮູບແບບໂລໂກ້ທີ່ຮູ້ຈັກ, ແລະອື່ນໆ.

ໂຊກດີ, ການກວດສອບການໂຈມຕີ phishing ແມ່ນບໍ່ຍາກຫຼາຍ.

ສິ່ງທໍາອິດທີ່ຕ້ອງເບິ່ງອອກແມ່ນທີ່ຢູ່ຂອງຜູ້ສົ່ງ.

ຖ້າທີ່ຢູ່ຜູ້ສົ່ງແມ່ນການປ່ຽນແປງໃນໂດເມນເວັບໄຊທ໌ທີ່ທ່ານອາດຈະເຄີຍໃຊ້, ທ່ານອາດຈະຕ້ອງດໍາເນີນການຢ່າງລະມັດລະວັງແລະບໍ່ຄລິກສິ່ງໃດໃນຕົວອີເມວ.

ທ່ານຍັງສາມາດເບິ່ງທີ່ຢູ່ເວັບໄຊທ໌ທີ່ທ່ານກໍາລັງປ່ຽນເສັ້ນທາງຖ້າມີການເຊື່ອມຕໍ່ໃດໆ.

ເພື່ອຄວາມປອດໄພ, ທ່ານຄວນພິມທີ່ຢູ່ຂອງອົງການທີ່ທ່ານຕ້ອງການທີ່ຈະໄປຢ້ຽມຢາມໃນຕົວທ່ອງເວັບຫຼືໃຊ້ຕົວທ່ອງເວັບທີ່ມັກ.

ລະວັງການເຊື່ອມຕໍ່ທີ່ເມື່ອ hovered over ສະແດງໃຫ້ເຫັນໂດເມນທີ່ບໍ່ຄືກັນກັບບໍລິສັດທີ່ສົ່ງອີເມວ.

ອ່ານເນື້ອໃນຂອງຂໍ້ຄວາມຢ່າງລະມັດລະວັງ, ແລະບໍ່ສົງໄສທຸກຂໍ້ຄວາມທີ່ຂໍໃຫ້ເຈົ້າສົ່ງຂໍ້ມູນສ່ວນຕົວຂອງເຈົ້າຫຼືກວດສອບຂໍ້ມູນ, ຕື່ມແບບຟອມ, ຫຼືດາວໂຫລດແລະດໍາເນີນການໄຟລ໌.

ນອກຈາກນັ້ນ, ຢ່າປ່ອຍໃຫ້ເນື້ອໃນຂອງຂໍ້ຄວາມຫຼອກລວງທ່ານ.

ຜູ້ໂຈມຕີມັກຈະພະຍາຍາມເຮັດໃຫ້ເຈົ້າຢ້ານເພື່ອເຮັດໃຫ້ເຈົ້າຄລິກໃສ່ການເຊື່ອມຕໍ່ຫຼືລາງວັນໃຫ້ທ່ານເອົາຂໍ້ມູນສ່ວນຕົວຂອງເຈົ້າ.

ໃນລະຫວ່າງການແຜ່ລະບາດຫຼືສຸກເສີນແຫ່ງຊາດ, ຜູ້ຫຼອກລວງ phishing ຈະໃຊ້ປະໂຍດຈາກຄວາມຢ້ານກົວຂອງປະຊາຊົນແລະນໍາໃຊ້ເນື້ອໃນຂອງຫົວຂໍ້ຫຼືເນື້ອໃນຂໍ້ຄວາມເພື່ອເຮັດໃຫ້ຢ້ານທ່ານດໍາເນີນການແລະການຄລິກໃສ່ການເຊື່ອມຕໍ່.

ນອກຈາກນັ້ນ, ກວດເບິ່ງການສະກົດຄໍາທີ່ບໍ່ດີຫຼືໄວຍາກອນຜິດພາດໃນຂໍ້ຄວາມອີເມລ໌ຫຼືເວັບໄຊທ໌.

ສິ່ງອື່ນທີ່ຄວນຈື່ແມ່ນວ່າບໍລິສັດທີ່ເຊື່ອຖືໄດ້ສ່ວນໃຫຍ່ຈະບໍ່ຂໍໃຫ້ເຈົ້າສົ່ງຂໍ້ມູນທີ່ລະອຽດອ່ອນຜ່ານທາງເວັບຫຼືທາງໄປສະນີ.

ນັ້ນແມ່ນເຫດຜົນທີ່ທ່ານບໍ່ຄວນຄລິກໃສ່ການເຊື່ອມຕໍ່ທີ່ຫນ້າສົງໄສຫຼືສະຫນອງປະເພດຂອງຂໍ້ມູນທີ່ລະອຽດອ່ອນໃດໆ.

ຂ້ອຍຈະເຮັດແນວໃດຖ້າຂ້ອຍໄດ້ຮັບອີເມວ phishing?

ຖ້າທ່ານໄດ້ຮັບຂໍ້ຄວາມທີ່ປາກົດວ່າການໂຈມຕີ phishing, ທ່ານມີສາມທາງເລືອກ.

- ລົບມັນ.

- ກວດສອບເນື້ອຫາຂໍ້ຄວາມໂດຍການຕິດຕໍ່ກັບອົງການຜ່ານຊ່ອງທາງການສື່ສານແບບດັ້ງເດີມຂອງມັນ.

- ທ່ານສາມາດສົ່ງຕໍ່ຂໍ້ຄວາມໃຫ້ພະແນກຄວາມປອດໄພ IT ຂອງທ່ານສໍາລັບການວິເຄາະເພີ່ມເຕີມ.

ບໍລິສັດຂອງທ່ານຄວນຈະມີການກວດສອບແລະການກັ່ນຕອງສ່ວນໃຫຍ່ຂອງອີເມລ໌ທີ່ຫນ້າສົງໄສ, ແຕ່ວ່າໃຜສາມາດຕົກເປັນເຫຍື່ອ.

ແຕ່ຫນ້າເສຍດາຍ, ການຫລອກລວງ phishing ເປັນໄພຂົ່ມຂູ່ທີ່ເພີ່ມຂຶ້ນໃນອິນເຕີເນັດແລະຄົນທີ່ບໍ່ດີແມ່ນສະເຫມີພັດທະນາກົນລະຍຸດໃຫມ່ເພື່ອເຂົ້າໄປໃນກ່ອງຈົດຫມາຍຂອງເຈົ້າ.

ຈົ່ງຈື່ໄວ້ວ່າໃນທີ່ສຸດ, ທ່ານເປັນຊັ້ນສຸດທ້າຍແລະທີ່ສໍາຄັນທີ່ສຸດຂອງການປ້ອງກັນຄວາມພະຍາຍາມ phishing.

ວິທີການຢຸດການໂຈມຕີ phishing ກ່ອນທີ່ມັນຈະເກີດຂື້ນ

ເນື່ອງຈາກການໂຈມຕີ phishing ອີງໃສ່ຄວາມຜິດພາດຂອງມະນຸດເພື່ອໃຫ້ມີປະສິດທິພາບ, ທາງເລືອກທີ່ດີທີ່ສຸດແມ່ນການຝຶກອົບຮົມຄົນໃນທຸລະກິດຂອງທ່ານກ່ຽວກັບວິທີການຫຼີກເວັ້ນການກິນເຫຍື່ອ.

ນີ້ບໍ່ໄດ້ຫມາຍຄວາມວ່າທ່ານຕ້ອງມີກອງປະຊຸມໃຫຍ່ຫຼືສໍາມະນາກ່ຽວກັບວິທີການຫຼີກເວັ້ນການໂຈມຕີ phishing.

ມີວິທີທີ່ດີກວ່າເພື່ອຊອກຫາຊ່ອງຫວ່າງໃນຄວາມປອດໄພຂອງທ່ານແລະປັບປຸງການຕອບສະຫນອງຂອງມະນຸດຂອງທ່ານຕໍ່ກັບ phishing.

2 ຂັ້ນຕອນທີ່ທ່ານສາມາດໃຊ້ເວລາເພື່ອປ້ອງກັນການຫຼອກລວງ phishing

A ເຄື່ອງຈຳລອງ phishing ເປັນຊອບແວທີ່ອະນຸຍາດໃຫ້ທ່ານຈໍາລອງການໂຈມຕີ phishing ຢູ່ໃນສະມາຊິກທັງຫມົດຂອງອົງການຈັດຕັ້ງຂອງທ່ານ.

ເຄື່ອງຈຳລອງການຫຼອກລວງໂດຍປົກກະຕິຈະມາພ້ອມກັບແມ່ແບບເພື່ອຊ່ວຍປອມຕົວອີເມວເປັນຜູ້ຂາຍທີ່ເຊື່ອຖືໄດ້ ຫຼືເຮັດຕາມຮູບແບບອີເມວພາຍໃນ.

ເຄື່ອງຈຳລອງ phishing ບໍ່ພຽງແຕ່ສ້າງອີເມວເທົ່ານັ້ນ, ແຕ່ພວກເຂົາຊ່ວຍຕັ້ງເວັບໄຊທ໌ປອມທີ່ຜູ້ຮັບຈະເຂົ້າລະຫັດລັບຖ້າພວກເຂົາບໍ່ຜ່ານການທົດສອບ.

ແທນທີ່ຈະຖືກດ່າພວກເຂົາວ່າຕົກຢູ່ໃນຈັ່ນຈັບ, ວິທີທີ່ດີທີ່ສຸດໃນການຈັດການສະຖານະການແມ່ນການໃຫ້ຂໍ້ມູນກ່ຽວກັບວິທີການປະເມີນອີເມວ phishing ໃນອະນາຄົດ.

ຖ້າໃຜຜູ້ຫນຶ່ງລົ້ມເຫລວໃນການທົດສອບ phishing, ມັນດີທີ່ສຸດທີ່ຈະພຽງແຕ່ສົ່ງລາຍຊື່ຄໍາແນະນໍາກ່ຽວກັບການຊອກຫາອີເມວ phishing ໃຫ້ພວກເຂົາ.

ທ່ານຍັງສາມາດໃຊ້ບົດຄວາມນີ້ເປັນເອກະສານອ້າງອີງສໍາລັບພະນັກງານຂອງທ່ານ.

ຜົນປະໂຫຍດທີ່ສໍາຄັນອີກອັນຫນຶ່ງຂອງການນໍາໃຊ້ simulator phishing ທີ່ດີແມ່ນທ່ານສາມາດວັດແທກໄພຂົ່ມຂູ່ຂອງມະນຸດໃນອົງການຈັດຕັ້ງຂອງທ່ານ, ເຊິ່ງມັກຈະເປັນການຍາກທີ່ຈະຄາດຄະເນ.

ມັນສາມາດໃຊ້ເວລາເຖິງຫນຶ່ງປີແລະເຄິ່ງຫນຶ່ງເພື່ອຝຶກອົບຮົມພະນັກງານໃນລະດັບທີ່ປອດໄພຂອງການຫຼຸດຜ່ອນໄດ້.

ມັນເປັນສິ່ງສໍາຄັນທີ່ຈະເລືອກເອົາໂຄງສ້າງພື້ນຖານການຈໍາລອງ phishing ທີ່ເຫມາະສົມກັບຄວາມຕ້ອງການຂອງທ່ານ.

ຖ້າທ່ານກໍາລັງເຮັດການຈໍາລອງ phishing ໃນທົ່ວທຸລະກິດຫນຶ່ງ, ຫຼັງຈາກນັ້ນວຽກງານຂອງທ່ານຈະງ່າຍຂຶ້ນ

ຖ້າທ່ານເປັນ MSP ຫຼື MSSP, ທ່ານອາດຈະຕ້ອງດໍາເນີນການທົດສອບ phishing ໃນຫຼາຍທຸລະກິດ ແລະສະຖານທີ່.

ການເລືອກວິທີແກ້ໄຂແບບຄລາວຈະເປັນທາງເລືອກທີ່ດີທີ່ສຸດສໍາລັບຜູ້ໃຊ້ທີ່ໃຊ້ຫຼາຍແຄມເປນ.

ຢູ່ Halbytes, ພວກເຮົາໄດ້ຕັ້ງຄ່າແລ້ວ GoPhish, ຫນຶ່ງໃນ open-source phishing Frameworks ທີ່ນິຍົມຫຼາຍທີ່ສຸດເປັນ ຕົວຢ່າງທີ່ງ່າຍຕໍ່ການໃຊ້ໃນ AWS.

ເຄື່ອງຈຳລອງ phishing ຫຼາຍຄົນມາໃນຮູບແບບ Saas ແບບດັ້ງເດີມ ແລະມີສັນຍາທີ່ຕິດພັນກັບພວກມັນ, ແຕ່ GoPhish ໃນ AWS ແມ່ນການບໍລິການທີ່ອີງໃສ່ຄລາວ, ບ່ອນທີ່ທ່ານຈ່າຍເງິນໃນອັດຕາຄ່າວັດແທກຫຼາຍກວ່າສັນຍາ 1 ຫຼື 2 ປີ.

ຂັ້ນຕອນທີ 2. ການຝຶກອົບຮົມຄວາມຮັບຮູ້ດ້ານຄວາມປອດໄພ

ຜົນປະໂຫຍດທີ່ສໍາຄັນຂອງການໃຫ້ພະນັກງານ ການຮັບຮູ້ຄວາມປອດໄພ ການຝຶກອົບຮົມແມ່ນການປົກປ້ອງພວກເຂົາຈາກການລັກເອກະລັກ, ການລັກທະນາຄານ, ແລະຂໍ້ມູນປະຈໍາທຸລະກິດຖືກລັກ

ການຝຶກອົບຮົມຄວາມຮັບຮູ້ດ້ານຄວາມປອດໄພແມ່ນຈໍາເປັນເພື່ອປັບປຸງຄວາມສາມາດຂອງພະນັກງານທີ່ຈະຊອກຫາຄວາມພະຍາຍາມ phishing.

ຫຼັກສູດສາມາດຊ່ວຍຝຶກອົບຮົມພະນັກງານໃຫ້ກວດພົບຄວາມພະຍາຍາມ phishing, ແຕ່ວ່າມີພຽງແຕ່ຈໍານວນຫນ້ອຍທີ່ສຸມໃສ່ທຸລະກິດຂະຫນາດນ້ອຍ.

ມັນສາມາດລໍ້ລວງໃຫ້ທ່ານເປັນເຈົ້າຂອງທຸລະກິດຂະຫນາດນ້ອຍເພື່ອຫຼຸດຄ່າໃຊ້ຈ່າຍຂອງຫຼັກສູດໂດຍການສົ່ງວິດີໂອ Youtube ບາງຢ່າງກ່ຽວກັບການຮັບຮູ້ຄວາມປອດໄພ ...

ແຕ່ພະນັກງານ ບໍ່ຄ່ອຍຈື່ ການຝຶກອົບຮົມປະເພດນັ້ນເປັນເວລາຫຼາຍກວ່າສອງສາມມື້.

Hailbytes ມີຫຼັກສູດທີ່ມີການປະສົມປະສານຂອງວິດີໂອໄວແລະແບບສອບຖາມເພື່ອໃຫ້ທ່ານສາມາດຕິດຕາມຄວາມຄືບຫນ້າຂອງພະນັກງານຂອງທ່ານ, ພິສູດວ່າມີມາດຕະການຄວາມປອດໄພ, ແລະຕັດໂອກາດຂອງທ່ານທີ່ຈະປະສົບກັບການຫລອກລວງ phishing.

ທ່ານສາມາດກວດເບິ່ງຫຼັກສູດຂອງພວກເຮົາໃນ Udemy ທີ່ນີ້ ຫຼືຄລິກໃສ່ຫຼັກສູດຂ້າງລຸ່ມນີ້:

ຖ້າທ່ານສົນໃຈໃນການດໍາເນີນການຈໍາລອງ phishing ຟຣີເພື່ອຝຶກອົບຮົມພະນັກງານຂອງທ່ານ, ໃຫ້ໄປທີ່ AWS ແລະກວດເບິ່ງ GoPhish!

ມັນງ່າຍທີ່ຈະເລີ່ມຕົ້ນ ແລະທ່ານສາມາດຕິດຕໍ່ຫາພວກເຮົາສະເໝີຖ້າທ່ານຕ້ອງການຄວາມຊ່ວຍເຫຼືອໃນການຕັ້ງຄ່າ.