AWS S3 ເປັນບໍລິການເກັບຮັກສາຟັງຄລາວທີ່ນິຍົມທີ່ສະເຫນີໃຫ້ທຸລະກິດເປັນວິທີທີ່ດີທີ່ຈະເກັບຮັກສາແລະແບ່ງປັນຂໍ້ມູນ. ຢ່າງໃດກໍຕາມ, ມັນເປັນສິ່ງສໍາຄັນທີ່ຈະຈື່ຈໍາວ່າເຊັ່ນດຽວກັນກັບການບໍລິການອອນໄລນ໌ອື່ນໆ, AWS S3 ສາມາດຖືກ hacked ຖ້າມາດຕະການຄວາມປອດໄພທີ່ເຫມາະສົມບໍ່ໄດ້ຖືກປະຕິບັດ. ໃນການຕອບ blog ນີ້, ພວກເຮົາຈະປຶກສາຫາລື 3 ຄວາມປອດໄພ AWS S3 ທີ່ສໍາຄັນ ປະຕິບັດທີ່ດີທີ່ສຸດ ທີ່ທ່ານຄວນປະຕິບັດຕາມເພື່ອຮັກສາຂໍ້ມູນຂອງທ່ານໃຫ້ປອດໄພ!

ດັ່ງນັ້ນ, ການປະຕິບັດທີ່ດີທີ່ສຸດຄວາມປອດໄພຂອງ AWS S3 ເຫຼົ່ານີ້ແມ່ນຫຍັງ?

ລອງພິຈາລະນາເບິ່ງ:

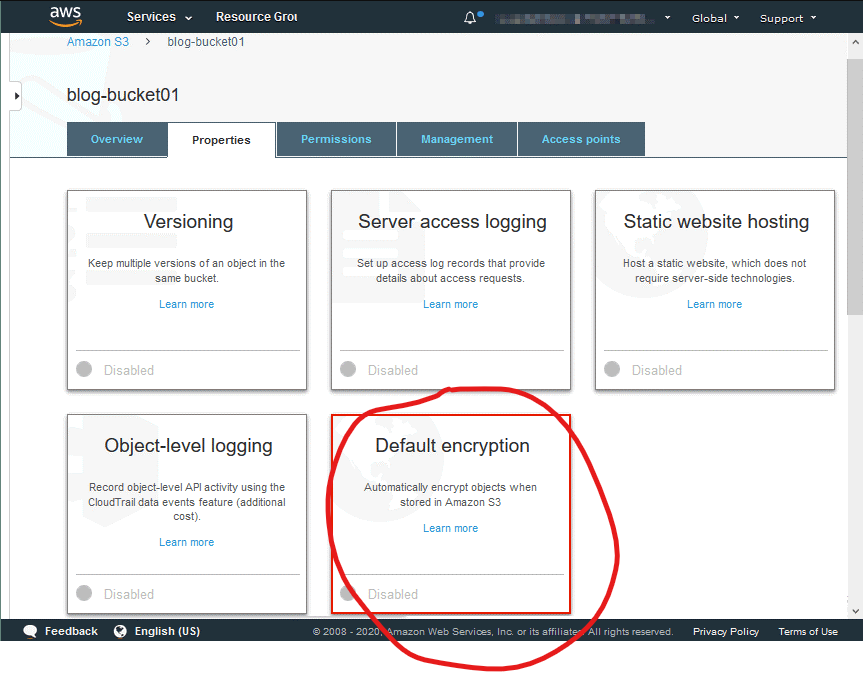

ເປີດໃຊ້ການເຂົ້າລະຫັດຂ້າງເຊີບເວີ

ການປະຕິບັດທີ່ດີທີ່ສຸດທໍາອິດແມ່ນເພື່ອເປີດໃຊ້ການເຂົ້າລະຫັດຂ້າງເຄື່ອງແມ່ຂ່າຍ.

ນີ້ຫມາຍຄວາມວ່າຂໍ້ມູນຂອງທ່ານຈະຖືກເຂົ້າລະຫັດໃນຂະນະທີ່ມັນຖືກເກັບໄວ້ໃນເຄື່ອງແມ່ຂ່າຍ. ນີ້ຈະຊ່ວຍປົກປ້ອງຂໍ້ມູນຂອງທ່ານໃນກໍລະນີທີ່ເຄື່ອງແມ່ຂ່າຍຖືກ hacked.

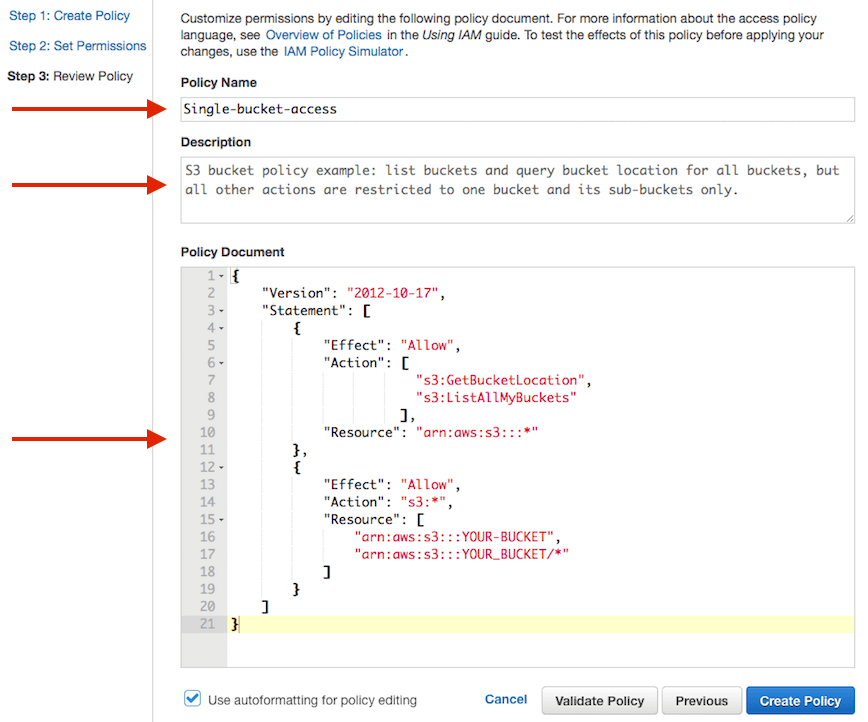

ໃຊ້ບົດບາດ IAM ທີ່ມີຂອບເຂດທີ່ເໝາະສົມ

ການປະຕິບັດທີ່ດີທີ່ສຸດທີສອງແມ່ນການນໍາໃຊ້ບົດບາດ IAM. ບົດບາດຂອງ IAM ຊ່ວຍໃຫ້ທ່ານສາມາດຄວບຄຸມຜູ້ທີ່ສາມາດເຂົ້າເຖິງຖັງ S3 ຂອງທ່ານແລະສິ່ງທີ່ພວກເຂົາສາມາດເຮັດໄດ້ກັບຂໍ້ມູນພາຍໃນມັນ. ໂດຍການນໍາໃຊ້ບົດບາດ IAM, ທ່ານສາມາດໃຫ້ແນ່ໃຈວ່າຜູ້ໃຊ້ທີ່ໄດ້ຮັບອະນຸຍາດເທົ່ານັ້ນສາມາດເຂົ້າເຖິງຂໍ້ມູນຂອງທ່ານໄດ້.

ຕັ້ງ S3 Buckets ຂອງເຈົ້າເປັນສ່ວນຕົວ

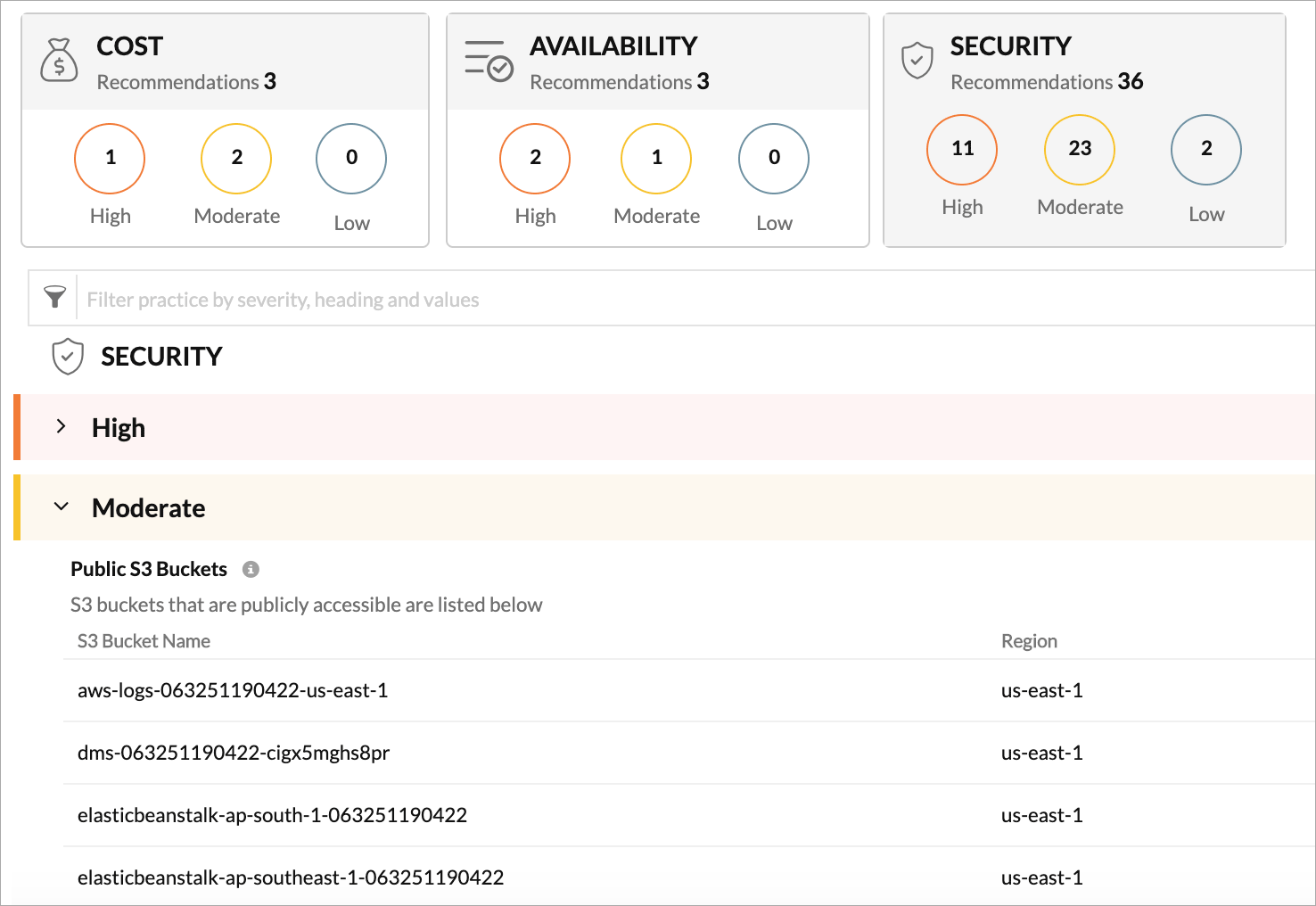

ການປະຕິບັດທີ່ດີທີ່ສຸດທີສາມແລະສຸດທ້າຍແມ່ນເພື່ອຮັກສາຖັງ S3 ຂອງທ່ານເປັນສ່ວນຕົວ. ນີ້ຫມາຍຄວາມວ່າມີພຽງແຕ່ຄົນທີ່ມີການອະນຸຍາດທີ່ຖືກຕ້ອງສາມາດເຂົ້າເຖິງຂໍ້ມູນພາຍໃນຖັງຂອງທ່ານໄດ້. ໂດຍການຮັກສາຄຸຂອງທ່ານເປັນສ່ວນຕົວ, ທ່ານສາມາດຊ່ວຍປ້ອງກັນການເຂົ້າເຖິງຂໍ້ມູນຂອງທ່ານໂດຍບໍ່ໄດ້ຮັບອະນຸຍາດ.

ໂດຍການປະຕິບັດຕາມການປະຕິບັດທີ່ດີທີ່ສຸດຄວາມປອດໄພຂອງ AWS S3 ທີ່ສໍາຄັນເຫຼົ່ານີ້, ທ່ານສາມາດຊ່ວຍຮັກສາຂໍ້ມູນຂອງທ່ານໃຫ້ປອດໄພຈາກແຮກເກີ! ຢູ່ທີ່ນັ້ນເຈົ້າມີມັນ! ສາມການປະຕິບັດທີ່ດີທີ່ສຸດຄວາມປອດໄພຂອງ AWS S3 ທີ່ທ່ານຄວນປະຕິບັດຕາມເພື່ອຮັກສາຂໍ້ມູນຂອງທ່ານໃຫ້ປອດໄພ.

ທ່ານມີຄໍາແນະນໍາອື່ນໆສໍາລັບການຮັບປະກັນ AWS S3 ບໍ?

ໃຫ້ພວກເຮົາຮູ້ໃນຄໍາເຫັນຂ້າງລຸ່ມນີ້! ຂອບໃຈສໍາລັບການອ່ານ!